VLAN划分

交换机VLAN划分

前面我们聊过vlan是一个二层的控制,这个控制的意义就是广播域

上图中是一个水面波纹的示意图,我们的网络中如果只有一个网络设备在发送信息的时候就类似这个效果,但是如果我们一个网络(一个水面)中如果有很多个点,那就会出现下面的效果

一堆设备都在发消息,互相之间混杂不清,根本分不清是谁在讲,离得太远的设备又因为波动太小而听不到为了保证彼此间的最佳效果,就有了一个广播域和冲突域的概念

广播域和冲突域

冲突域、广播域的通俗讲解

冲突域(物理分段)

连接在同一导线上的所有工作站的集合,或者说是同一物理网段上所有节点的集合或以太网上竞争同一带宽的节点集合。这个域代表了冲突在其中发生并传播的区域,这个区域可以被认为是共享段。在OSI模型中,冲突域被看作是第一层的概念,连接同一冲突域的设备有Hub,Reperter或者其他进行简单复制信号的设备。也就是说,用Hub或者Repeater连接的所有节点可以被认为是在同一个冲突域内,它不会划分冲突域。而第二层设备(网桥,交换机)第三层设备(路由器)都可以划分冲突域的,当然也可以连接不同的冲突域。简单的说,可以将Repeater等看成是一根电缆,而将网桥等看成是一束电缆。

硬件更换是一种划分冲突域的方法,它可以通过使用交换机或路由器等设备来代替集线器,从而减少冲突帧的数量,提高网络的效率和可靠性。当然,这两种方法并不是唯一的,也不是一定要同时使用的,具体的选择要根据网络的需求和条件来决定。

广播域

接收同样广播消息的节点的集合。如:在该集合中的任何一个节点传输一个广播帧,则所有其他能收到这个帧的节点都被认为是该广播帧的一部分。由于许多设备都极易产生广播,所以如果不维护,就会消耗大量的带宽,降低网络的效率。由于广播域被认为是OSI中的第二层概念,所以象Hub,交换机等第一,第二层设备连接的节点被认为都是在同一个广播域。而路由器,第三层交换机则可以划分广播域,即可以连接不同的广播域。

注:一个VLAN是一个广播域,VLAN可以隔离广播,划分VLAN的其中的一个目的就是隔离广播。

VLAN(虚拟局域网)是一种划分广播域的技术,它可以将一个物理网络划分为多个逻辑网络,从而减少广播帧的数量,提高网络的安全性和管理性。

总结:

划分广播域的办法有两个,一个是网段(第三层),一个是vlan(第二层)

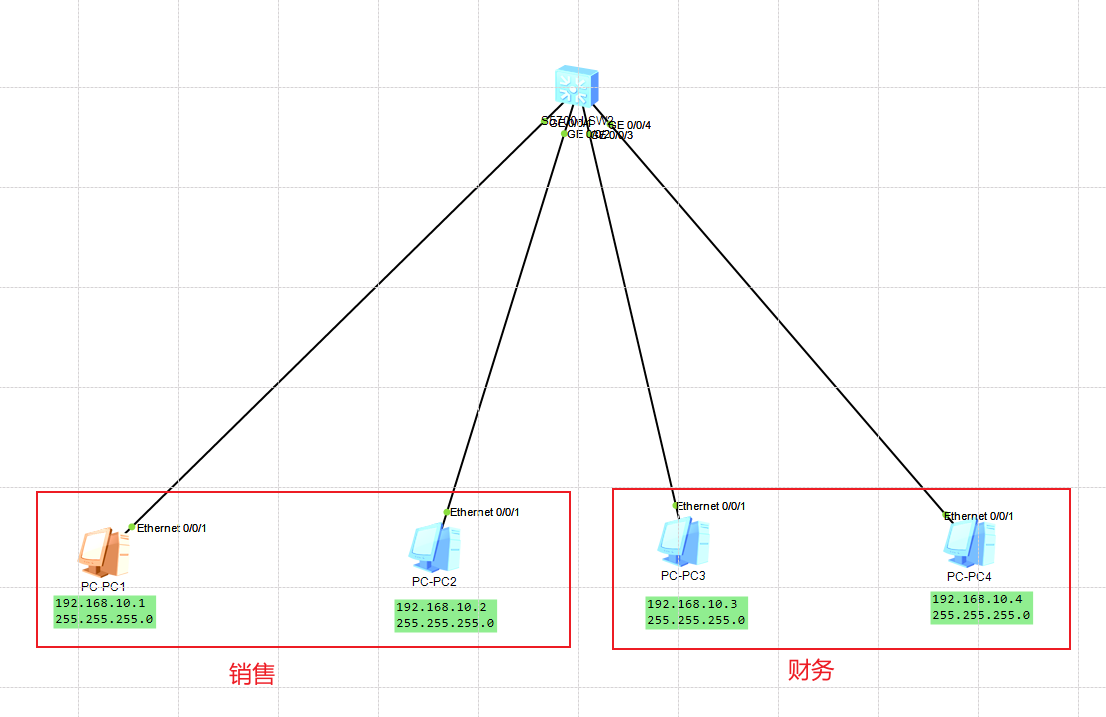

实验1(配置vlan access):

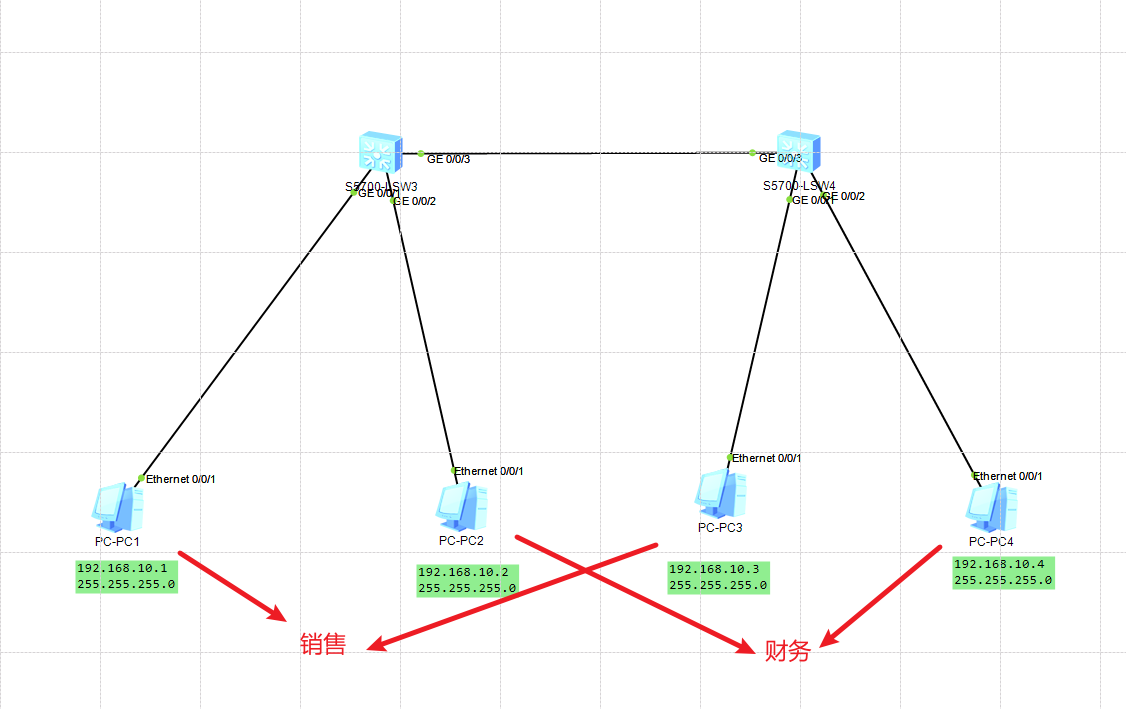

实验需求:实验的拓扑如下图,PC1、PC2、PC3、PC4连接同一台交换机,PC1、PC2的人属于同一个部门(如销售部),PC3、PC4的人属于同一个部门(财务部),由于安全要求,希望销售部的员工之间可以互访,财务部的员工之间可以互访,但是跨部门员工之间不能互访。

首先,现在四台PC都连接了交换机,交换机是没有做任何配置的,PC1可以访问2、3、4,因为

1.他们都在192.168.10.0/24这个网段

2.他们都在一个默认的Vlan1中

同网段配置vlan隔离

我们的计划是:

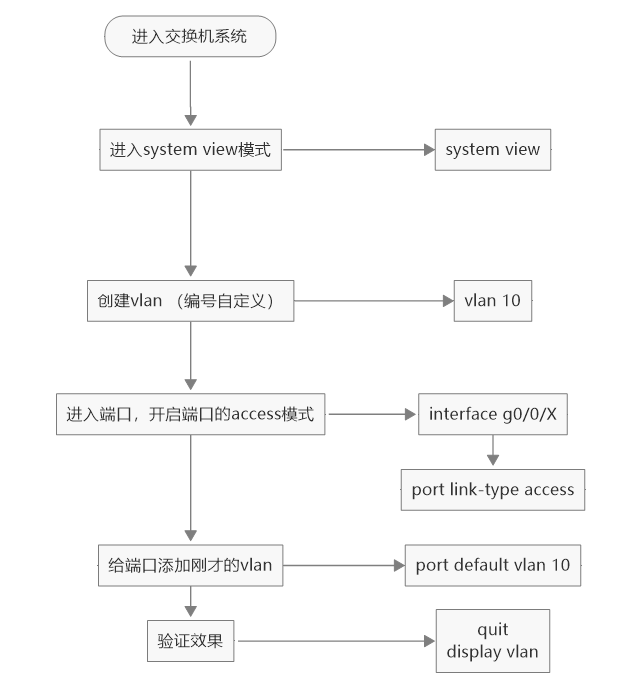

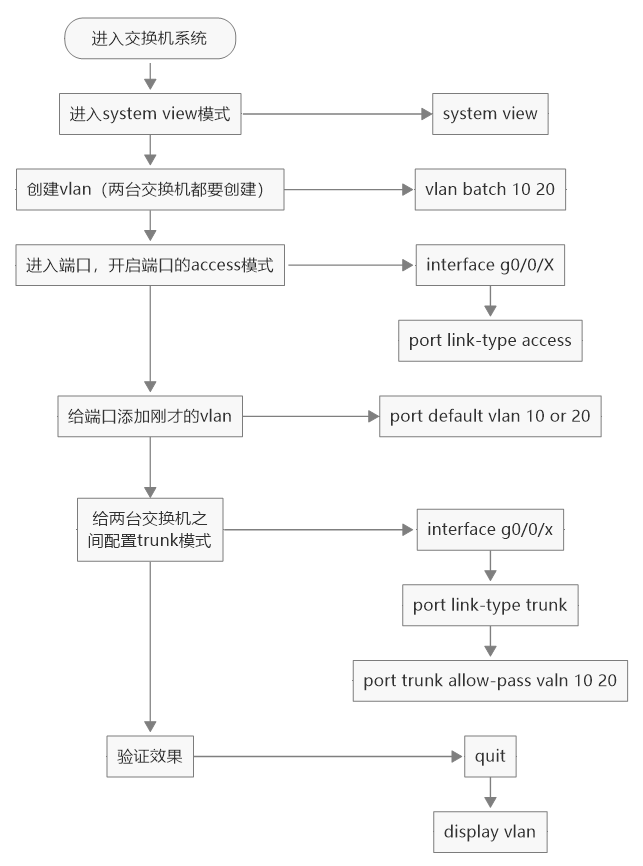

开整

1 | system-view |

结果验证

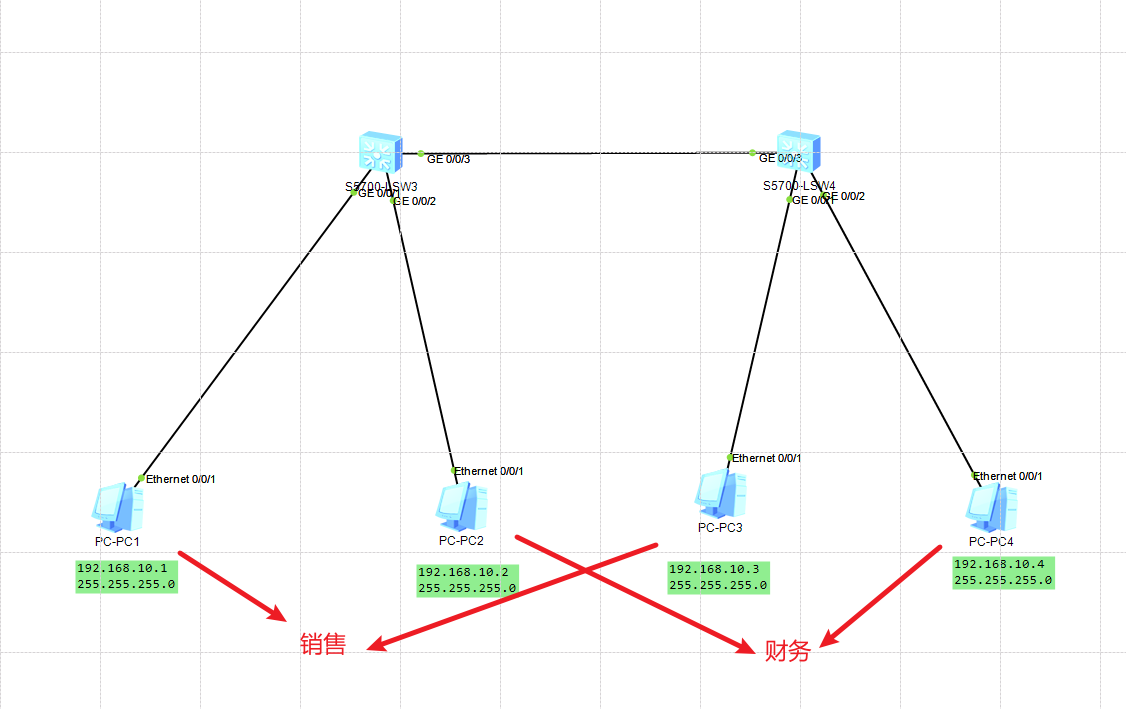

实验2(配置vlan trunk):

上面实验是工作在1台交换机的,那么如果变为两台交换机,怎么做呢?

先修改上面的拓扑为如下拓扑,并且交换机之间添加连接线(交换机之间是交叉线)

类比实验1,交换机2也应该创建VLAN 10,20,以及将PC3、PC4连接交换机2的端口划入对应的vlan。

但是按照上面讲述,每个端口只能access划入1个vlan,并且只能接收与发送带这个vlan标签的数据包,那么2台交换机之间的中间连线的端口G0/0/3无论划入哪个vlan,都无可避免的无法传输另外一个vlan的包,怎么实现PC1可以ping通PC3呢。

这里就要引入switchport的trunk模式,trunk模式一般用于交换机之间的互联口,或者上行的端口(连接更上一层的交换机/路由器)。将端口划入trunk模式,就可以设置可以允许在这条链路传输的vlan标签,然后让不同vlan的包同时通过这条链路传输。(注意只是带不同vlan标签的包共用这条链路传输,vlan间还是不能通信。)

同网段配置多交换机vlan隔离

我们的计划是:

开整

1 | #交换机1上配置 |

结果验证

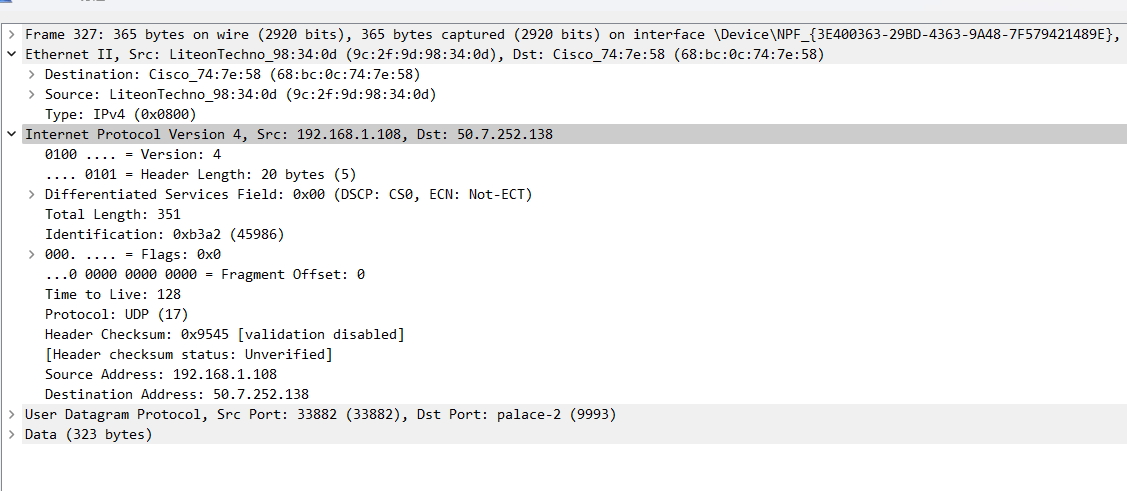

抓包

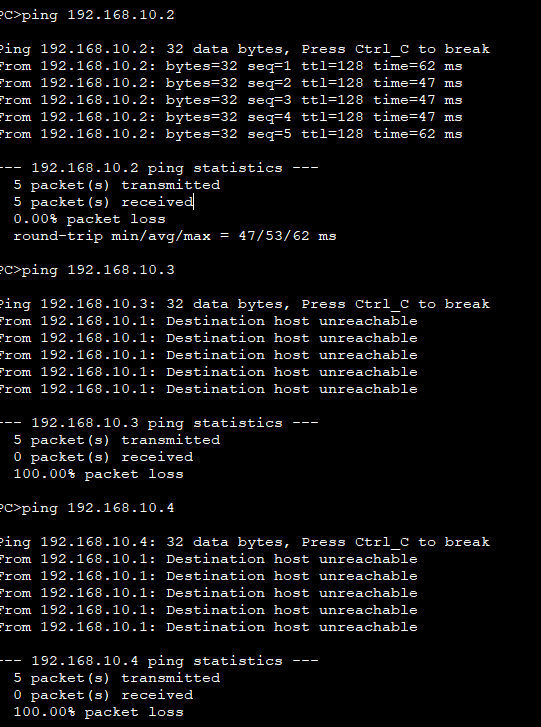

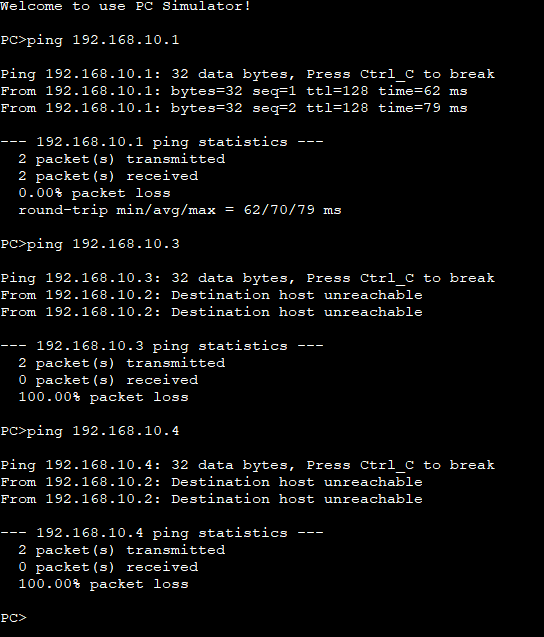

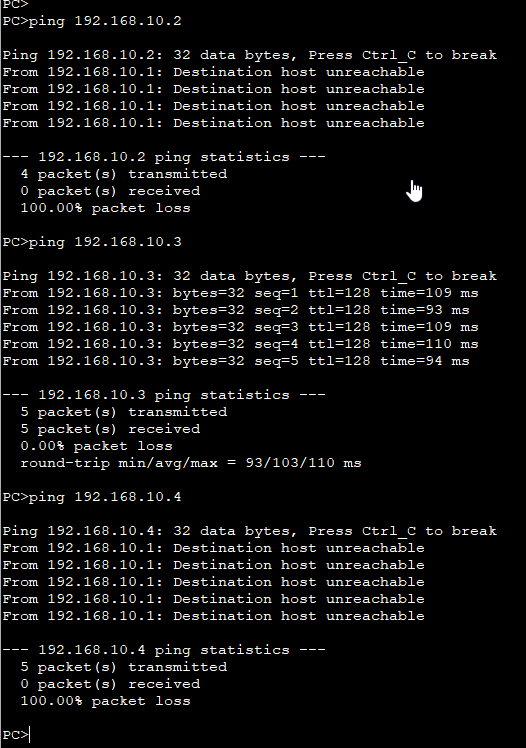

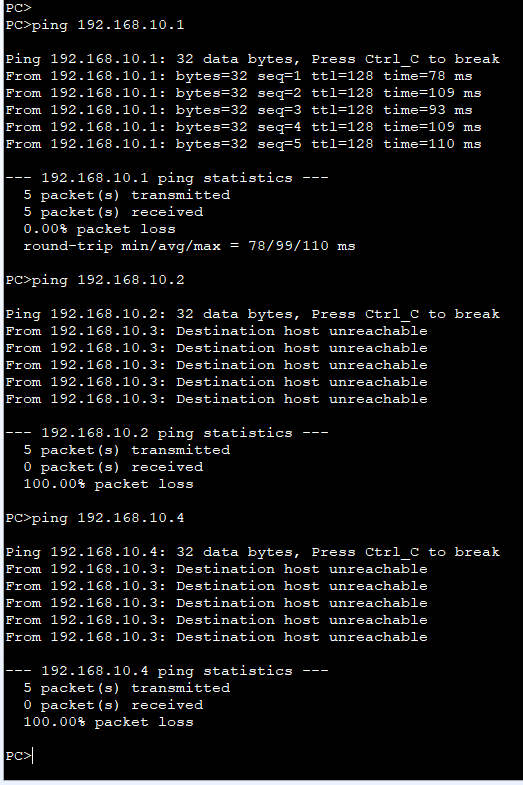

PC1上ping其他几台机器的效果

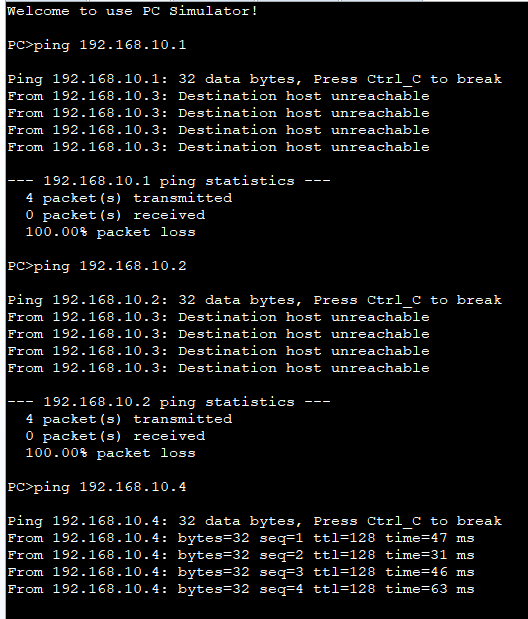

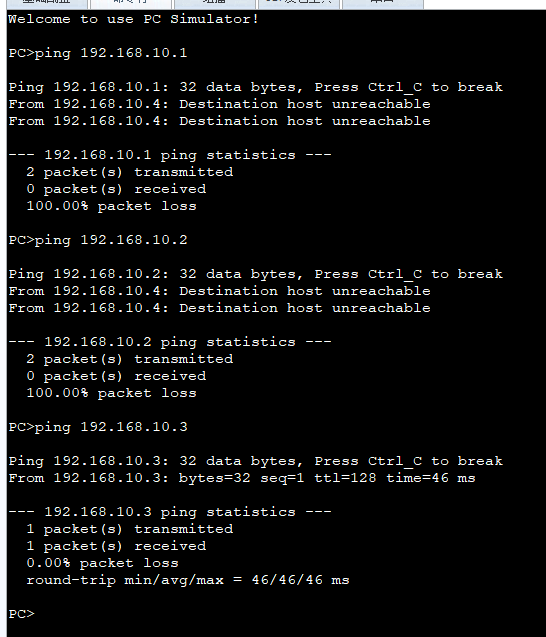

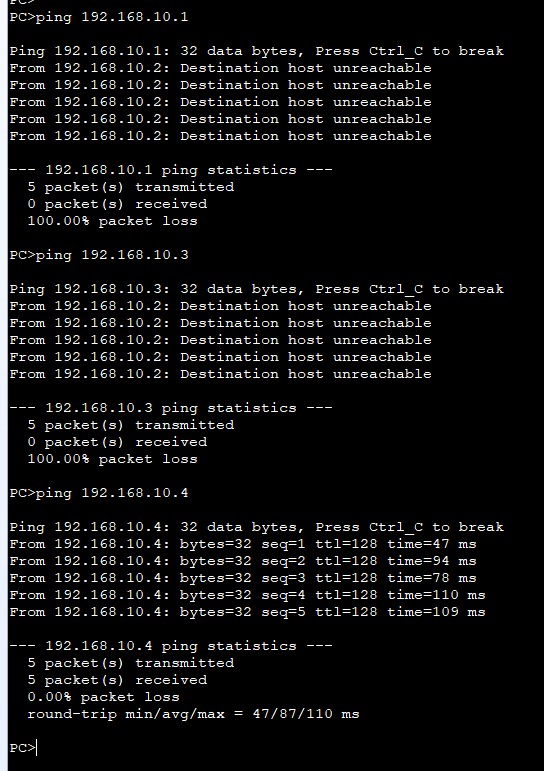

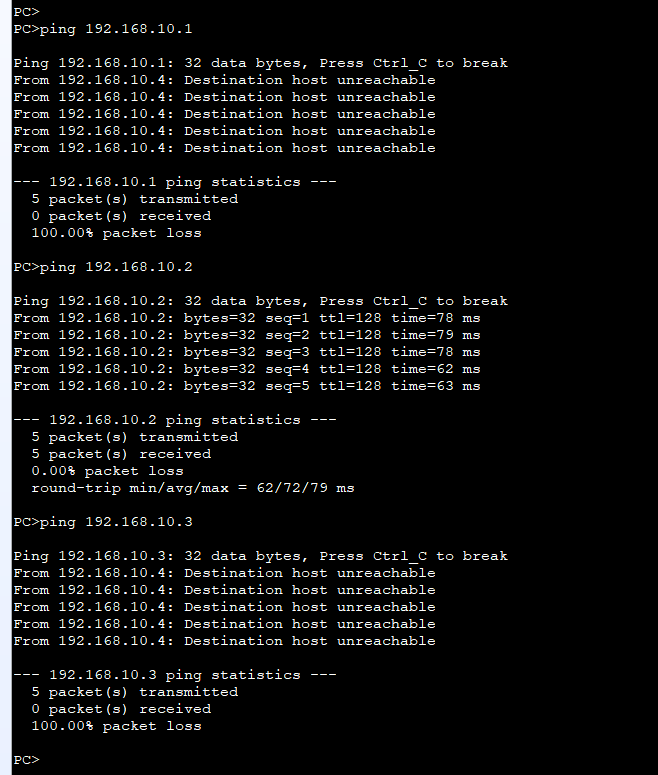

PC3上ping其他几台机器的效果

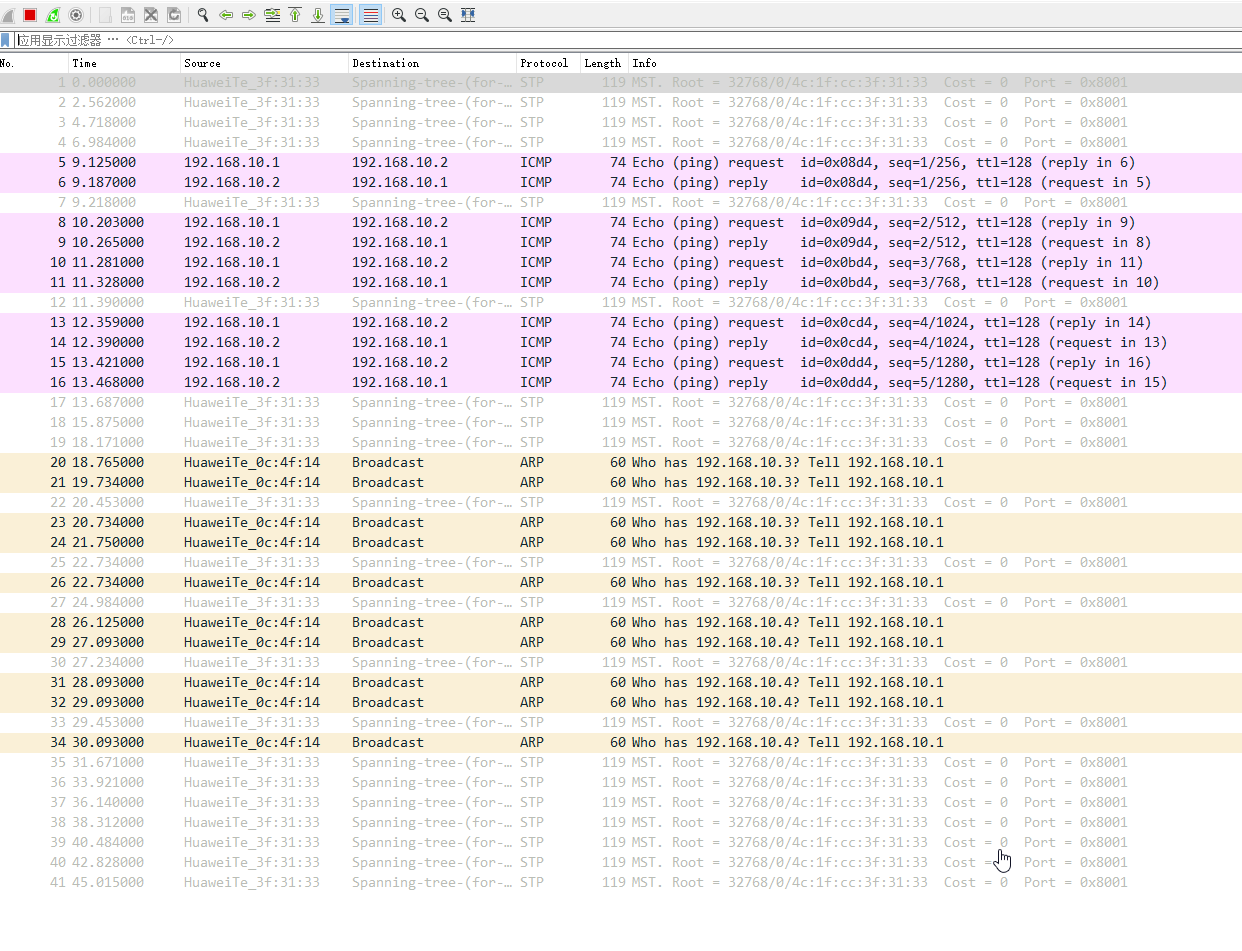

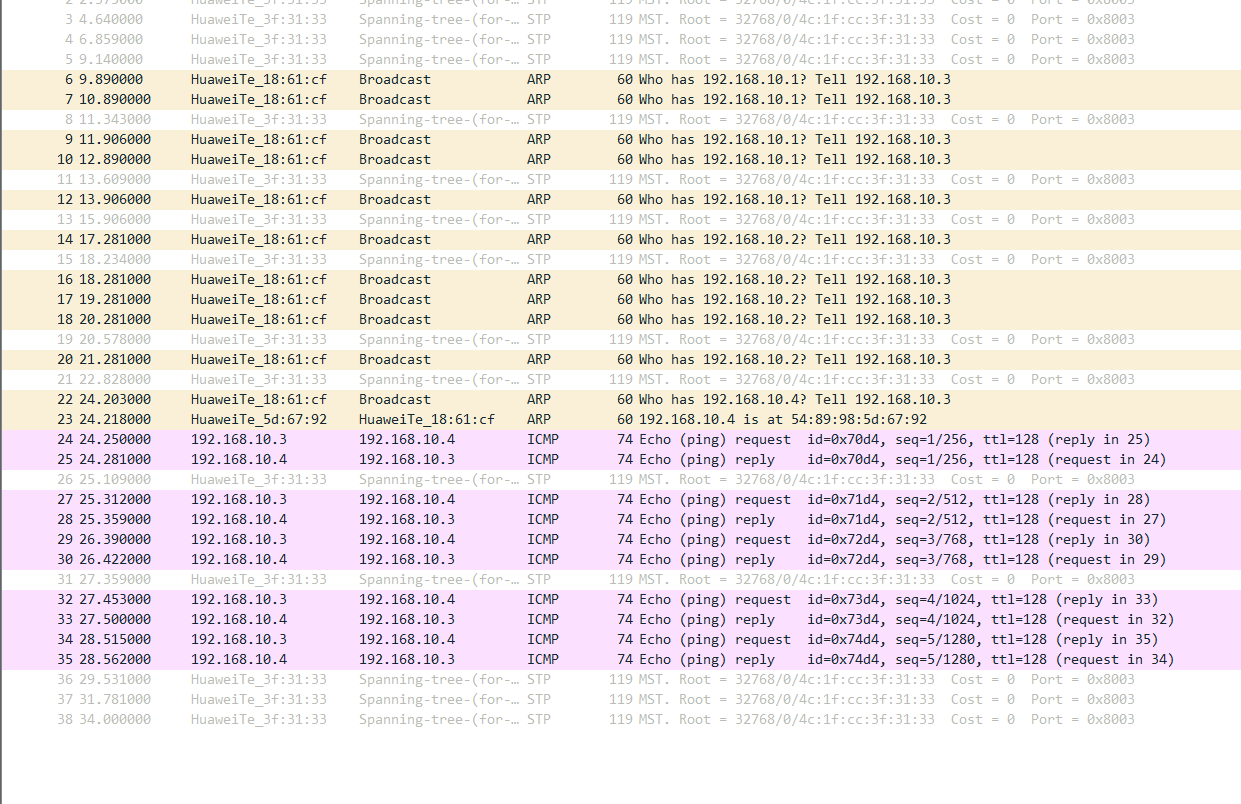

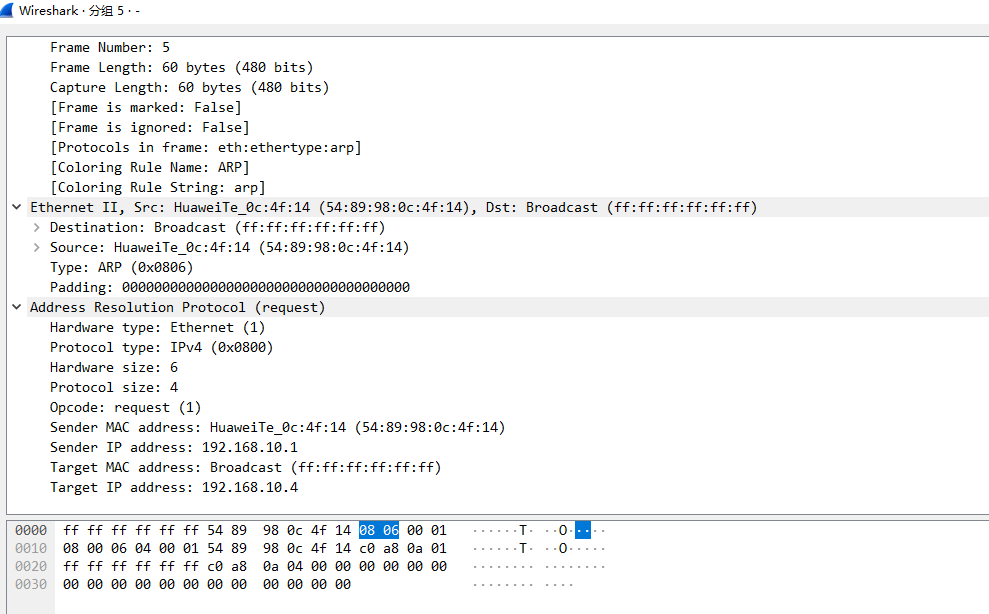

这里能看到不是一个vlan的机器的arp请求没有收到回复,并且因为我们这次的vlan是工作在二层,不涉及网络层,所以从抓包上可以看出来没有IP的信息

在其他的正常网络访问的机器上的网络流量抓包可以对比到,上面的ARP抓包没有IP地址,只有MAC的通讯信息